Рассмотрим доступ к общей папке , открытой на host OS, из guest OS.

Host OS: Ubuntu (11.04).

Guest OS (виртуальная машина): Ubuntu (11.04).

1. Запускаем виртуальную машину. Устройства => Установить дополнения гостевой ОС.

2. В гостевой ОС появляется примонтированный “CD”, заходим, устанавливаем. У меня там лежало 3 .exe-файла и пара .sh для Linux. Не разбирался, ткнул наугад “autorun.sh”, ввёл пароль от Ubuntu (которая guset OS), появилось окно терминала, установились дополнения.

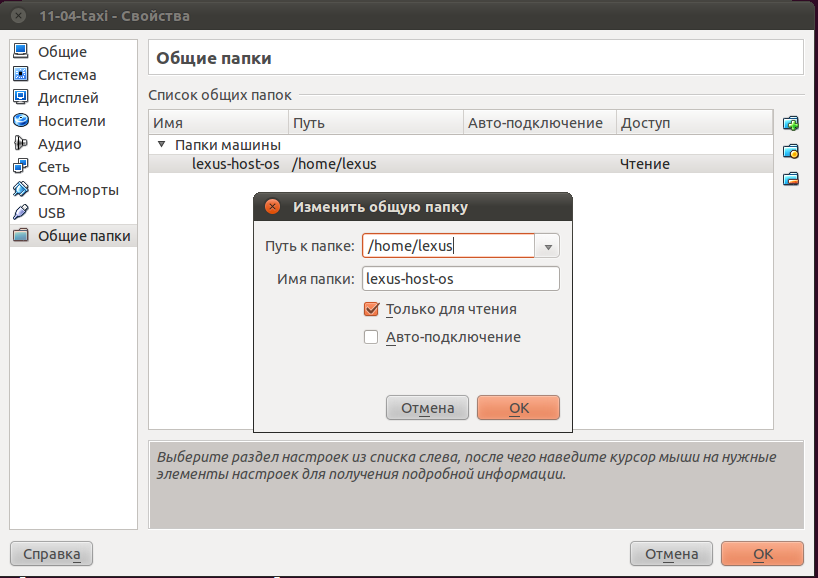

3. Выключаем виртуальную машину. В её свойствах выбираем “Общие папки” и отмечаем реально существующие папки host OS, которые хотим сделать доступными из guest OS. Я выбрал свою домашнюю папку /home/lexus, дал ей имя “lexus-host-os” и поставил галочку “Только для чтения” (см рисунок).

4. Запускаем вирутальную машину. В виртуальной машине создаём директорию, куда монтировать папку host OS’а и выполняем собственно команду монтирования:

sudo mkdir /mnt/shared-folder

sudo mount -t vboxsf lexus-host-os /mnt/shared-folder

Готово!