Этакий аналог Denwer’a. Есть как для Linux, так и для Windows.

XAMPP for Linux

July 4th, 2012tr – translate or delete characters

July 4th, 2012Пример изменения текста:

lexus@reinstein:~$ echo lexus

lexuslexus@reinstein:~$ echo lexus | tr [a-z] [A-Z]

LEXUS

Подробности – в man tr.

Linux создание пустого файла

July 4th, 2012Для создания 64-мегабайтного файла “64mb-file” в директории /tmp:

dd if=/dev/zero of=/tmp/64mb-file bs=16k count=4096

Установка Slackware с USB flash drive

July 4th, 2012Скачиваем соответствующий образ:

$ cd /tmp

$ wget ftp://slackware.osuosl.org/pub/slackware/slackware-13.37/usb-and-pxe-installers/usbboot.img

Создаём загрузочную флешку:

# cd /tmp

# dd if=usbboot.img of=/dev/sdc bs=512

Далее загружаемся с флешки, запускается установка, как и с CD, ставим пакеты с HDD/другого носителя/по сети.

Взято с http://www.cyberciti.biz/faq/installing-slackware-linux-bootable-usb-stick/

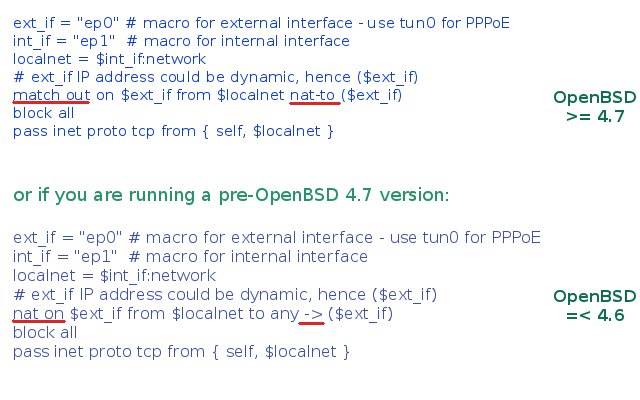

Изменения в pf.conf с версии 4.7 OpenBSD

July 4th, 2012Наглядная памятка, что поменялось в NAT, начиная с версии OpenBSD 4.7.

Подробности тут http://openbsd.org/faq/pf/nat.html

linux hostname, remote desktop и лицензии на терминальном сервере

July 4th, 2012При подключении RDP-клиента RDP-сервер смотрит на его hostname.

Это может повлечь за собой неприятные ситуации в случаях, если мы поменяем hostname клиента.

Пример из жизни. Сложилась необходимость менять hostname’ы на компьютерах VPN сети, приводя их к новому единому стандарту. После изменения стали поступать жалобы на невозможность подключиться к серверу терминалов. (Менял путём редактирования /etc/hostname.)

Например, rdesktop выдавал вот такое: no valid license available.

Поскольку в технология MS я не силён, то заранее не предусмотрел возможность такого исхода. Ну и соратник мой, попросивший менять именя компьютеров в VPN-сети, тоже видимо не был в курсе таких событий.

Погуглив, узнал, что надо ковырять в сторону hostname клиента. По умолчанию RDP-клиенты определют его автоматически, но есть опции для указания вручную (например, в rdesktop и xfreerdp это опиция “-n”). В принципе, я знал о ней, но никогда раньше не мог понять – зачем указывать имя своего компьютера? Так ли это важно. :-) Теперь знаю.

Связь была очевидна – недавно измененные hostname’ы и рекомендации в Интернете на тему явного указания hostname’a при подключении. Попробовал указать при подключении старое, предыдущее, имя компьютера-клиента. Подключился без проблем.

Но на этом приключения не закончились. Хорошо, что я помнил старое имя компьютера-клиента. А что делать, если там было что-то вроде m-GB41A-tr ? Решение проблемы и искать не пришлось – само всплыло, в виде ругательства команды “sudo” – при попытке выполнить что-то через sudo, все шло хорошо, разве что выплевывалось сообщение “sudo: unable to resolve host <новый hostname>”.

Дело осталось за малым: вспомнить выцепить откуда-то прежнее имя компьютера. Делается это просто: смотрим /etc/hosts. И все видим, что нужно.

PS: hostname я изначально менял путем реадктирования /etc/hostname.

PS2: всё это производилось на Ubuntu (10.04, 10.10, 11.04), однако справедливо для любого GNU/Linux-дистрибутива.

PS3. Что касается Windows-сервера-терминалов, в этом деле я понимаю очень мало, но со слов специалиста, сертификаты хранятся 3 месяца, так что если не вспомнить/не выцепить старые имена компьютеров-клиентов, и менять их, не согласовав с Windows-администратором, то можно обрести немало проблем с доступом на терминальный сервер.

UUID в fstab и соотношение с ним реального дискового устройства

July 4th, 2012lexus@reinstein:~$ cat /etc/fstab

UUID=80eb0f4c-acd7-4cbd-84c8-d5ae6b9318df /boot ext4 defaults 0 2

UUID=8cbc7571-76b3-4951-a37a-d705f9ec0ba6 / ext4 defaults 0 1

UUID=33b59b34-feeb-492a-8c0c-ca80106ab076 swap swap sw 0 0

UUID=099c8946-6790-4d98-ba0e-4bf880a4d858 /home ext4 defaults 0 2

UUID=0E0E0D510E0D336F /media/Storage ntfs-3g defaults 0 0

Выполняем либо ls -lR /dev/disk/ либо ls -l /dev/disk/by-uuid/ и наслаждаемся понятными записями.

lexus@reinstein:~$ ls -l /dev/disk/by-uuid/

итого 0

lrwxrwxrwx 1 root root 10 2011-06-08 09:21 099c8946-6790-4d98-ba0e-4bf880a4d858 -> ../../sda6

lrwxrwxrwx 1 root root 10 2011-06-08 09:21 0E0E0D510E0D336F -> ../../sdg1

lrwxrwxrwx 1 root root 10 2011-06-08 09:21 33b59b34-feeb-492a-8c0c-ca80106ab076 -> ../../sda5

lrwxrwxrwx 1 root root 10 2011-06-08 09:21 80eb0f4c-acd7-4cbd-84c8-d5ae6b9318df -> ../../sda1

lrwxrwxrwx 1 root root 10 2011-06-08 09:21 8cbc7571-76b3-4951-a37a-d705f9ec0ba6 -> ../../sda2

lrwxrwxrwx 1 root root 10 2011-06-08 09:21 f80ba67d-f7b3-4c8a-aaea-6dd1dbfcb6f0 -> ../../sdf1

Установка/смена языка интерфейса в Ubuntu

July 4th, 2012Столкнулся с ситуацией, когда в меню GNOME не смог найти – где же выбирать/устанавливать локализацию интерфейса.

В этом случае нас спасёт команда gnome-language-selector , которая откроет нужное нам приложение выбора языка интерфейса.

Иногда бывает, что выбранный и (до)установленный язык не применяется к системе. В таком случае, его нужно перетащить мышкой в списке на самый верх, после чего перезагрузить компьютер.

iptables выборка по FQDN

July 4th, 2012Иногда пригождается, а из головы вылетает.

Кстати страдающим от вконтактозависимости вот такое правило будет не лишним:

iptables -A OUTPUT -p tcp -m string – -string vkontakte.ru – -algo kmp -j DROP

Консоль. Логи в режиме реального времени

July 4th, 2012Просто чтоб не забыть, иногда пригождается.

tail -f /var/path/to/some/logfile